En tant qu’outil d’attaque en constante évolution, même la forme la plus simple de ransomware peut coûter beaucoup de temps et d’argent. En outre, des attaques plus graves peuvent considérablement nuire à, voire anéantir une entreprise. Et elles n’épargnent personne, pas même les grandes organisations internationales. Les utilisateurs et entreprises non préparés peuvent rapidement perdre des données précieuses et de l’argent à cause de ces attaques. C’est particulièrement dangereux en cette période d’incertitude économique, alors que les particuliers et entreprises tentent de gérer et d’atténuer leurs risques en planifiant à l’avance.

Il n’y a pas de victoire facile dans la guerre contre la cyber-extorsion, et la seule façon de faire face à cette menace passe d’abord par l’obtention d’informations pertinentes : comprendre comment fonctionnent les ransomware, qui ils visent, comment et où.

Les faits, statistiques et tendances ci-dessous vous aideront à réaliser à quel point la menace de rançon est imminente à la fois pour votre entreprise et votre vie privée.

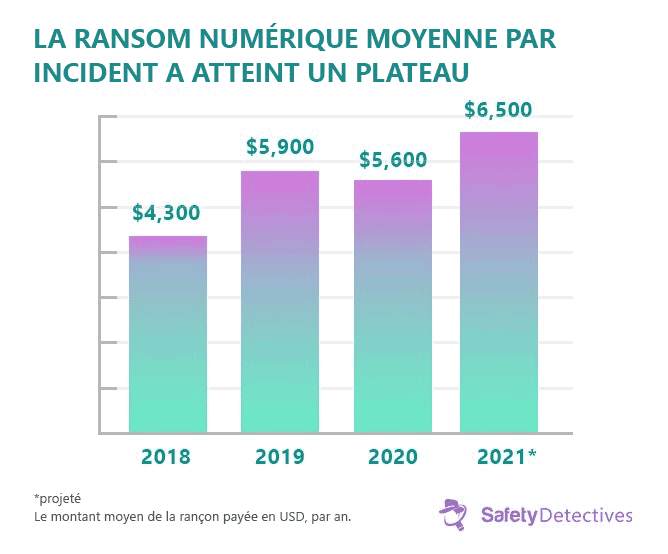

Le coût moyen des rançons a augmenté progressivement au fil des ans, avant de diminuer légèrement en 2020. Il est estimé que la rançon moyenne dépassera les 6 000 dollars en 2021.

Alors que quelques milliers de dollars peuvent sembler insignifiants pour les grandes entreprises, les attaques par rançon peuvent être dévastatrices pour les petites entreprises qui ne peuvent se permettre de perdre leurs données. N’oubliez pas que les hackers ont tendance à reproduire les attaques réussies et viser les victimes à plusieurs reprises.

Certains hackers corrompent, voire suppriment les fichiers des entreprises tandis qu’ils attendent le paiement de la rançon, uniquement pour prouver qu’ils ne plaisantent pas. Quels que soient les actes du cybercriminel, le coût réel des ransomware va au-delà de la simple rançon.

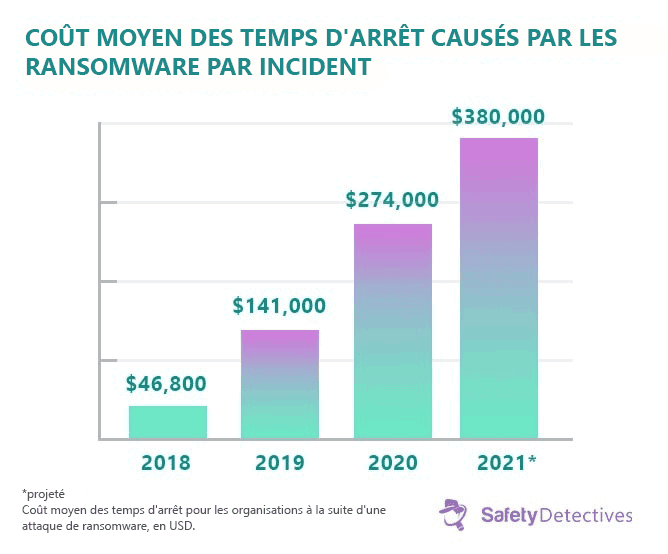

L’extorsion numérique par les hackers inflige des dommages monétaires plus importants que ce que les hackers peuvent tirer d’une attaque. La plupart des entreprises affirment avoir subi une perte de données et des temps d’arrêt importants à la suite d’une attaque de ransomware. Ces deux résultats sont extrêmement coûteux pour une entreprise, en particulier les plus grandes qui comptent des centaines d’employés.

Des temps d’arrêt importants peuvent entraîner une perte de revenus de plusieurs millions de dollars, un coût qui augmente de plus en plus. Le coût global moyen des temps d’arrêt dus aux ransomware a doublé ces dernières années.

Pour aggraver les choses, les temps d’arrêt ont également un impact négatif sur la confiance des consommateurs, en particulier dans les cultures qui valorisent les relations avec les organisations. Bien sûr, cela nuira également aux activités futures de l’entreprise.

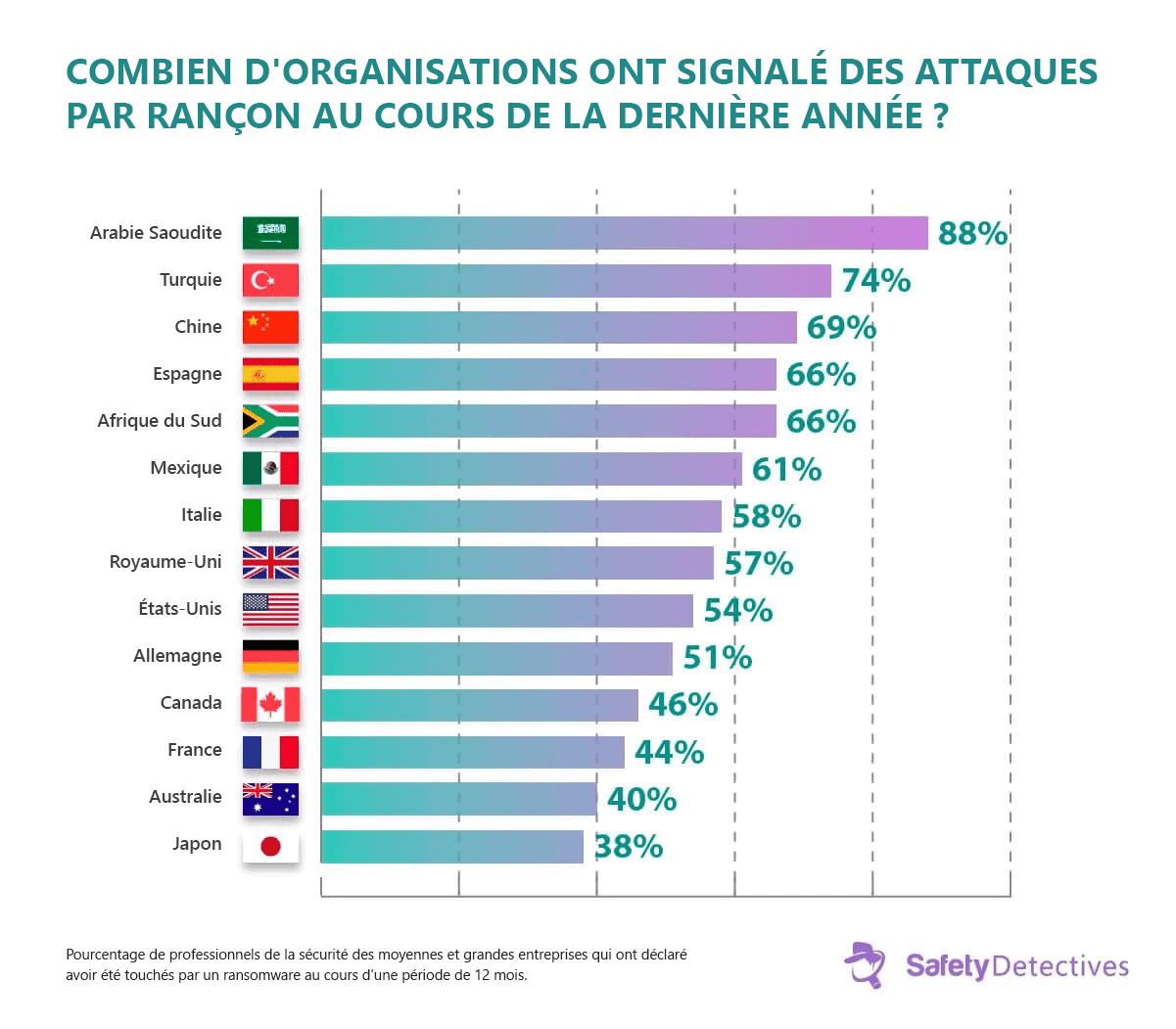

Même les pays ayant accès aux technologies de sécurité les plus avancées et les plus sensibilisés aux cybermenaces peuvent être les victimes de ce type d’extorsion numérique. Comme vous pouvez le constater, aux États-Unis, plus de la moitié des entreprises déclarent avoir été attaquées par des ransomware l’année dernière.

L’Arabie saoudite, la Turquie et la Chine sont les trois premiers pays les plus exposés à des incidents associés aux ransomware, compromettant leur fiabilité, leur réputation et, par conséquent, leurs entreprises.

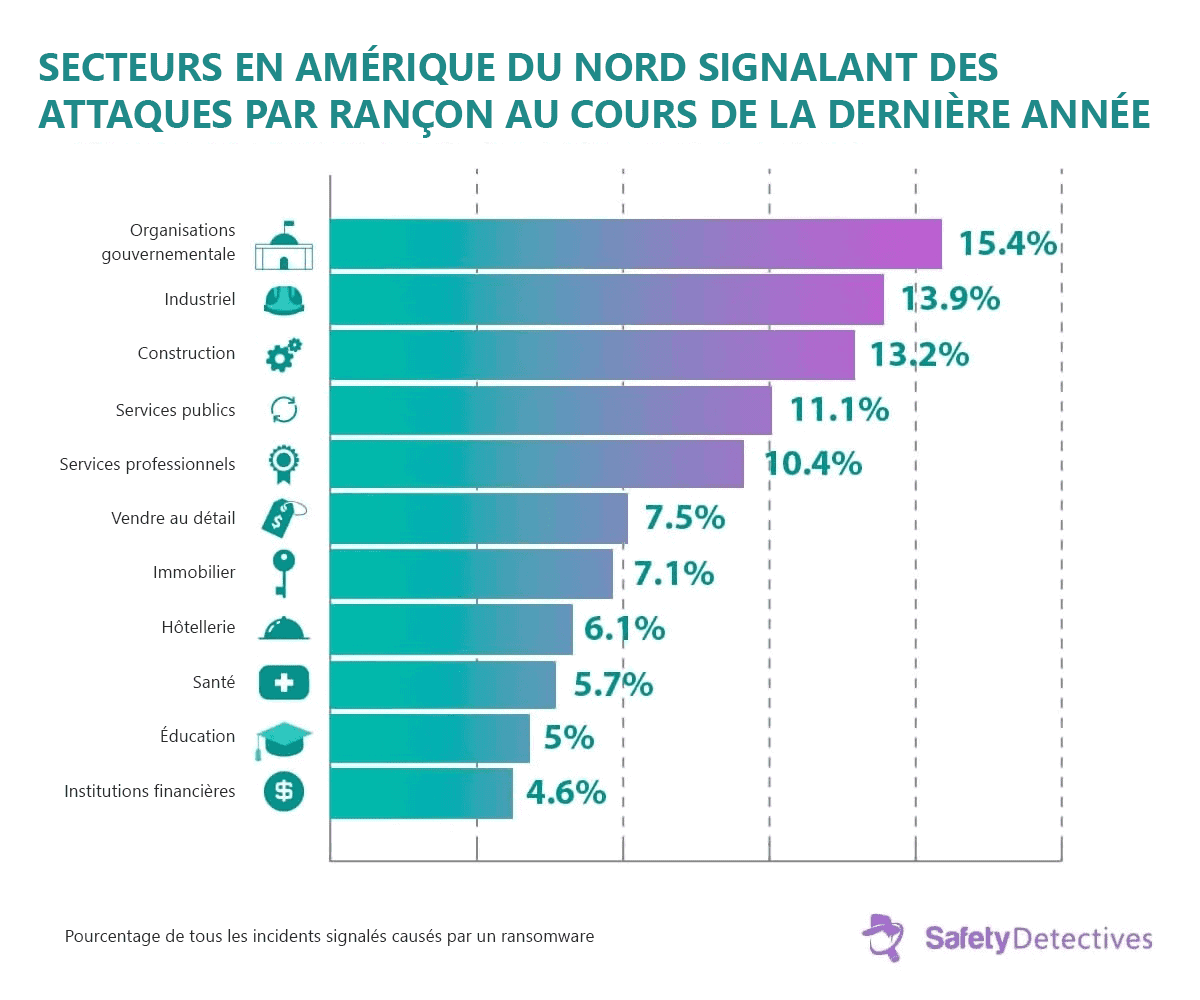

De toutes les organisations victimes d’attaques de ransomware en Amérique du Nord, les organismes gouvernementaux sont les plus fréquemment attaqués (15,4%), tandis que les secteurs industriels et de la construction suivent de près avec 13,9% et 13,2%, respectivement.

Les gouvernements sont ciblés car une attaque réussie aura un impact sur de nombreuses vies, augmentant les chances de paiement de la rançon. Par exemple, la ville d’Atlanta a été paralysée pendant 5 jours suite à une panne de 8 000 ordinateurs provoquée par une attaque. Même après paiement de la rançon, il a fallu des semaines pour que le travail retourne à la normale. En outre, les organisations gouvernementales sont sujettes aux incidents en raison de leur manque constant de préparation en matière de cyber sécurité par rapport au secteur privé.

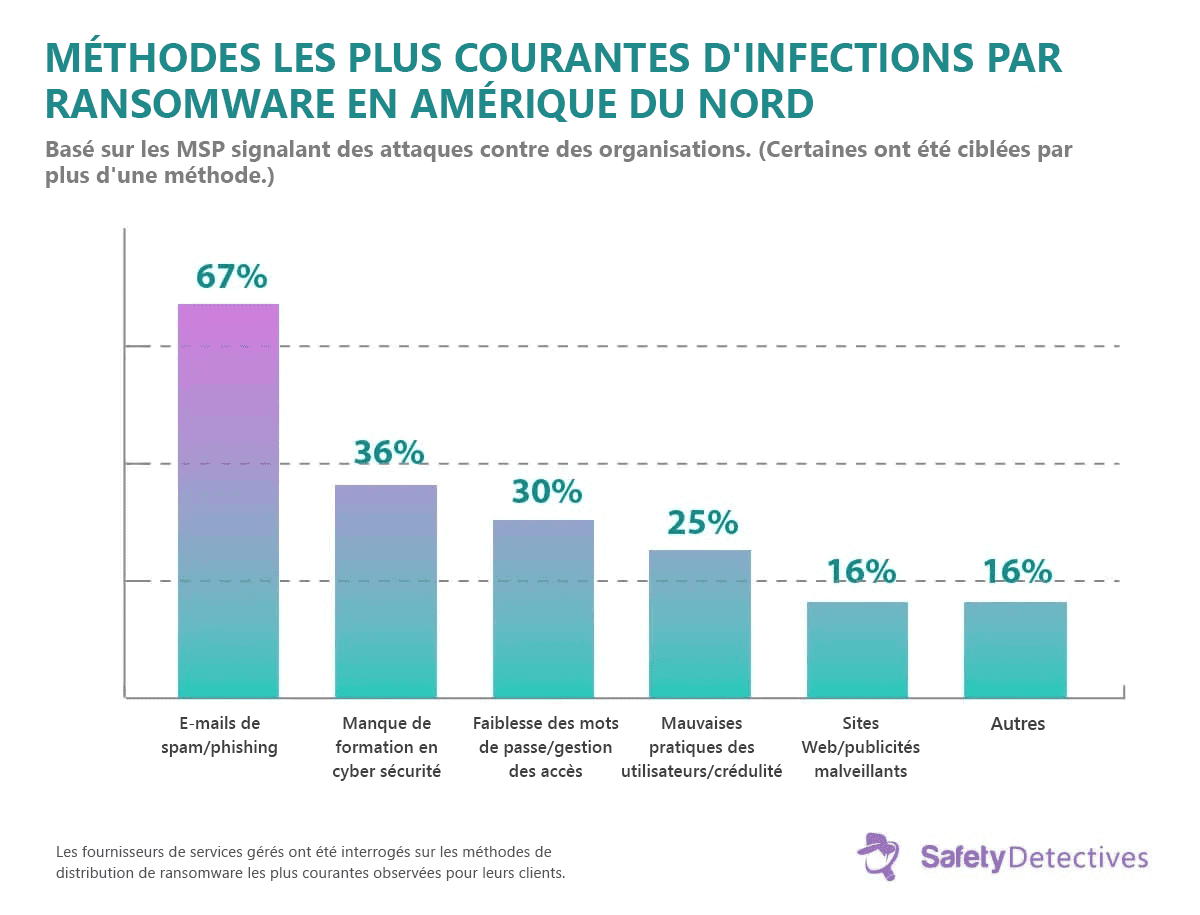

Même s’il est bien connu que les e-mails sont une méthode d’infection majeure pour tous les types de cyberattaques, de nombreuses personnes sont encore victimes de l’ingénierie sociale malveillante, affectant des systèmes entiers avec des ransomware dangereux.

Le manque de formation aux pratiques de cyber sécurité de base, telles que la réutilisation de mots de passe faibles, l’absence de gestion des accès et le manque de connaissances des utilisateurs en général sont les causes des infections par ransomware.

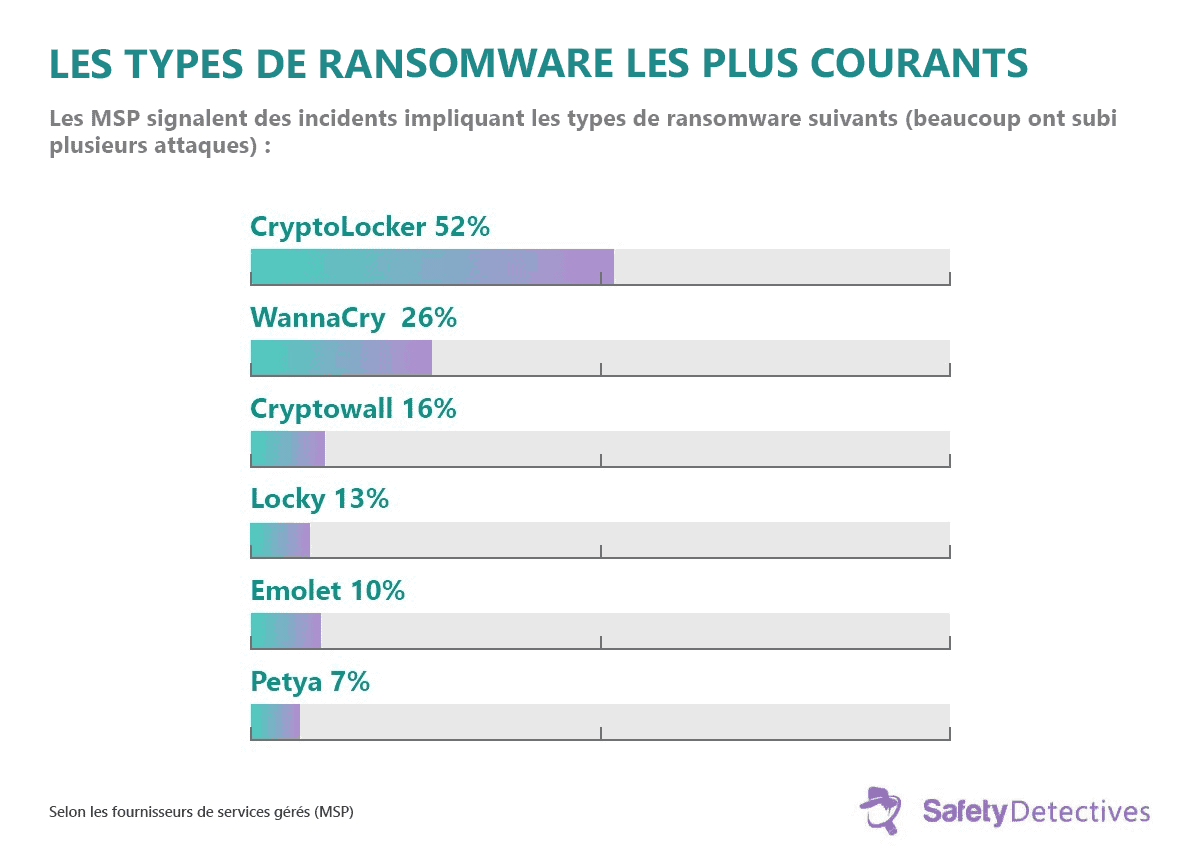

Les ransomware sont relativement nouveaux et en constante évolution, avec des souches plus sophistiquées à la hausse. Au cours de l’année dernière, un certain nombre de nouvelles variantes de ransomware ont été détectées.

Par exemple, WannaCry a fait la une des journaux internationaux en 2017, s’en prenant aux systèmes associés aux organisations gouvernementales mondiales, aux transports publics, aux entreprises nationales de télécommunications, aux entreprises logistiques mondiales et à plusieurs universités. Trois ans plus tard, ce ransomware soi-disant nord-coréen est toujours responsable de près de la moitié des incidents signalés rien qu’aux États-Unis.

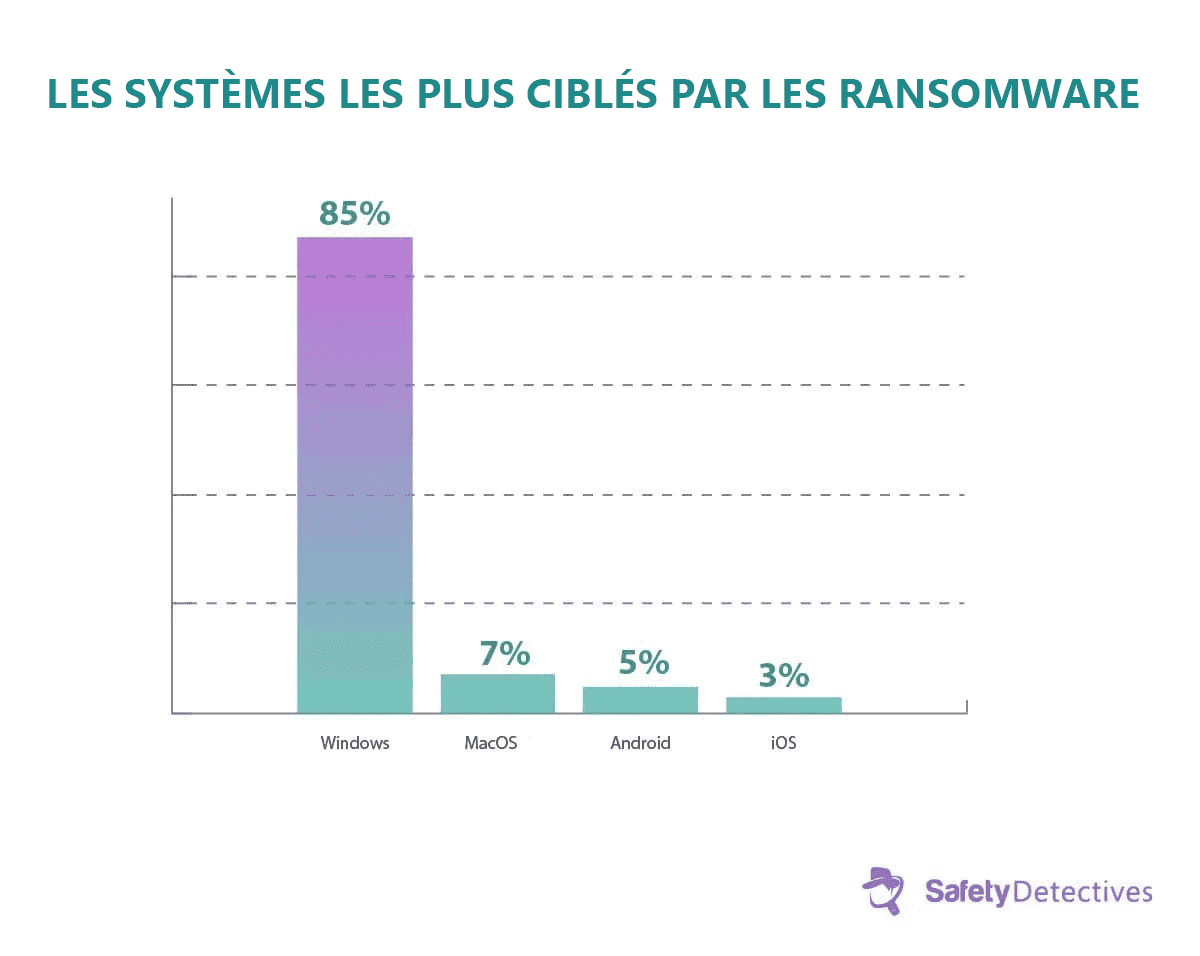

Quatre-vingt-cinq pour cent des fournisseurs de services gérés (MSP) affirment que le système d’exploitation Windows est le plus fréquemment visé par les attaques de ransomware. Pourquoi ? Les ordinateurs Windows sont généralement plus abordables, ce qui signifie qu’ils comptent davantage d’utilisateurs. En outre, bon nombre d’entre eux n’installent pas les mises à jour nécessaires pour leurs systèmes d’exploitation. Or, ces mises à jour s’accompagnent de correctifs qui les protègent contre ces virus. Cela en fait une cible facile pour les internautes mal intentionnés.

Toutefois, cela ne signifie pas que macOS, Android et iOS sont à l’abri. Gardez à l’esprit qu’il suffit d’un seul appareil pour infecter l’intégralité d’une entreprise et de ses systèmes.

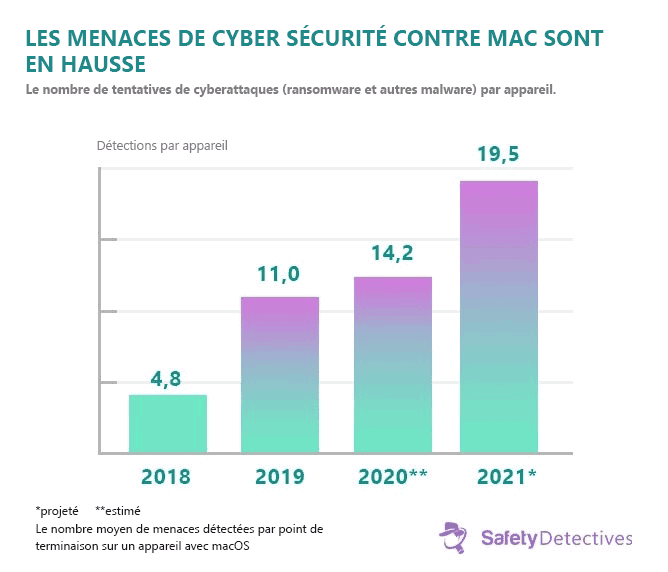

Les utilisateurs Mac ne sont plus en sécurité : il est estimé que la détection des menaces sur les appareils Mac a presque triplé de 2018 à 2020, et cette tendance à la hausse devrait se poursuivre. L’importance croissante de ces appareils, même à un prix plus élevé que la concurrence, en fait une cible potentiellement plus rentable pour un « bon » cybercriminel.

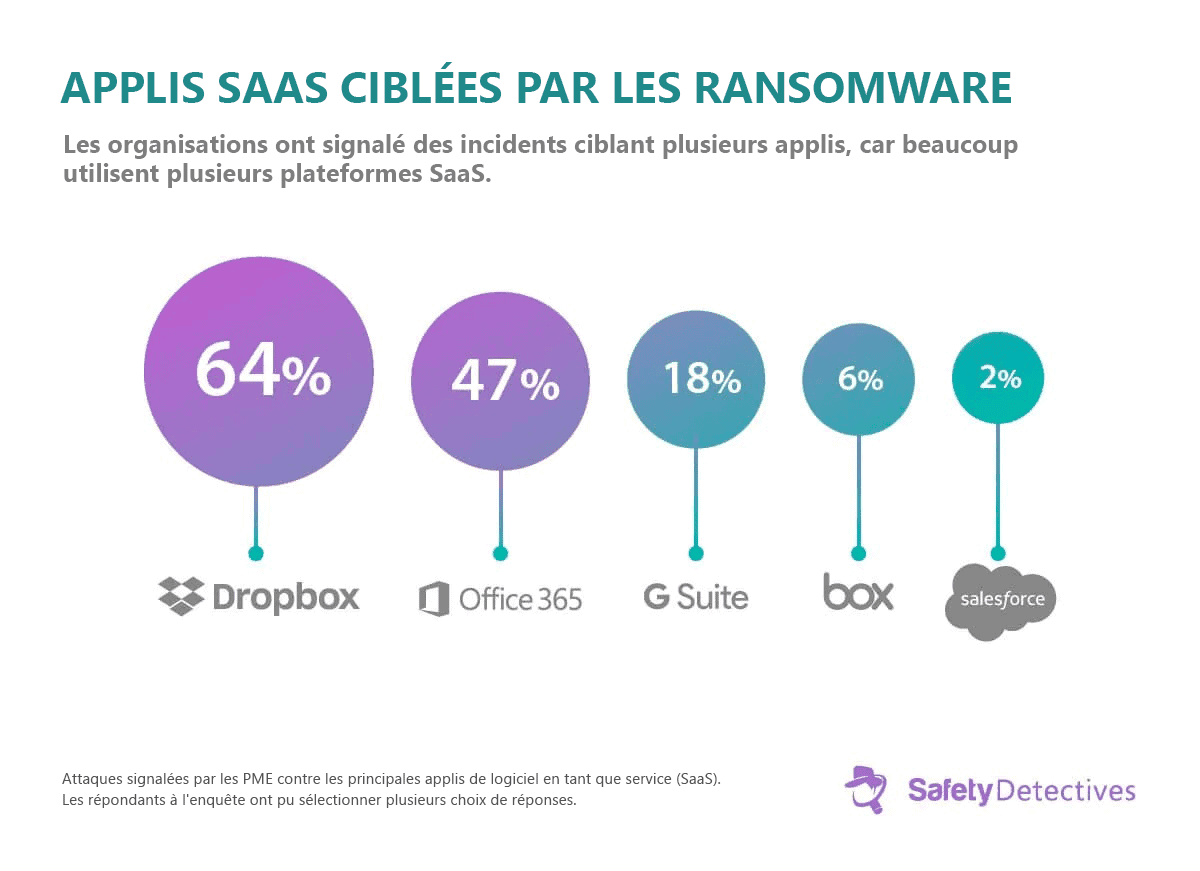

Les applis de logiciels en tant que service (SaaS) populaires sont également ciblées par les ransomware. Une étude impliquant plusieurs fournisseurs de services a révélé que Dropbox, Office 365, G Suite, Box et Salesforce ont subi des attaques de ransomware sous une forme ou une autre.

Mais comment est-ce possible ? Cela est généralement dû à l’absence de procédure de cyber sécurité appropriée ou à une mauvaise mise en œuvre. Ces applis sont de véritables trésors virtuels de données organisationnelles, et l’accès par un tiers externe constitue une menace de taille pour les entreprises, organismes à but non lucratif et gouvernements.

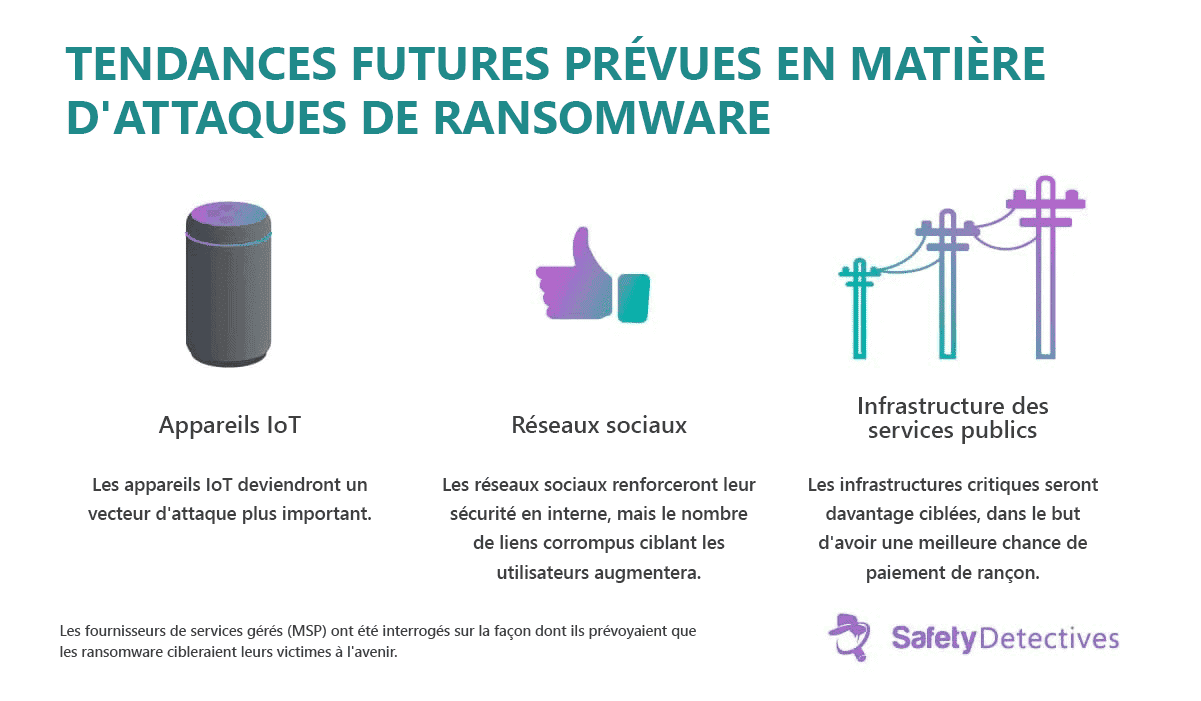

Les ransomware ne sont pas près de disparaître.

Pourquoi ? Eh bien tout simplement parce qu’ils fonctionnent. Les utilisateurs particuliers et entreprises continueront donc d’être ciblés. Les URL intégrées aux e-mails restent le mode d’infection principal pour les ordinateurs.

La perte de données est un problème grave qui affecte à la fois les particuliers et les entreprises. La meilleure défense est de former les utilisateurs pour qu’ils sachent ce que ce sont les ransomware, comment ils infectent un ordinateur et les mesures à prendre si cela se produit.

Bien entendu, l’outil le plus efficace contre tout type de malware est un antivirus à jour. Consultez nos avis sur les logiciels antivirus pour déterminer lequel est le plus efficace contre les ransomware tout en répondant à vos besoins.

Sources :

https://www.beazley.com/

https://www.datto.com/resources

https://www.deepinstinct.com/report/

https://www.europol.europa.eu/crime-areas-and-trends/crime-areas/cybercrime

https://www.herjavecgroup.com/resources/

https://www.idtheftcenter.org/knowledge-base/

https://www.kaspersky.com/resource-center

https://resources.malwarebytes.com/

https://www.datto.com/resource-downloads/UKDatto-State-of-the-Channel-Ransomware-Report-v2-2.pdf