Si vous êtes administrateur système, vous voyez peut-être la sécurité comme la tâche d’installer des outils de sécurité, de les configurer pour vous protéger contre les dernières menaces, de mettre à jour les serveurs et les terminaux, et réimaginer les systèmes lorsqu’ils sont infectés. Ce n’est pas une tâche simple, mais ses paramètres sont au moins simples.

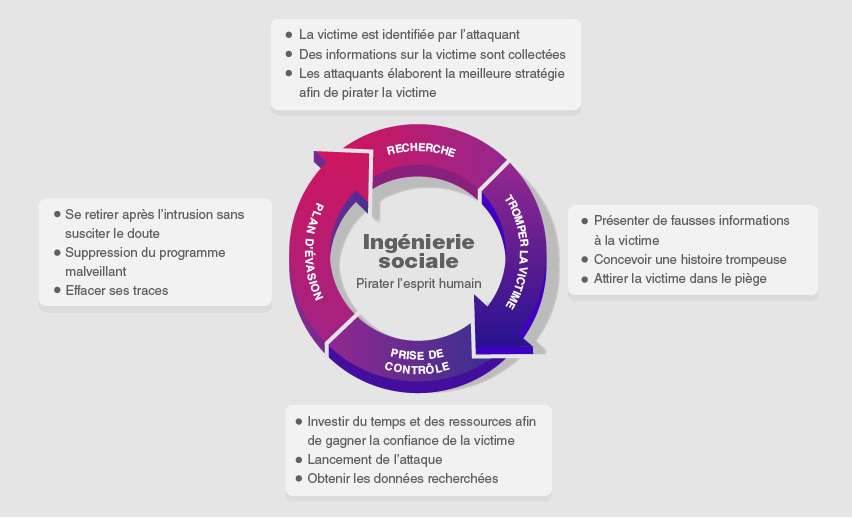

Si vous faites tout cela, vous n’effectuez malheureusement que la moitié du travail. Certaines des cyberattaques les plus efficaces que vous rencontrerez ne visent pas le matériel ou les logiciels, elles ciblent les personnes. Les attaques basées sur l’ingénierie sociale n’impliquent souvent rien de plus qu’un téléphone ou un compte de messagerie.

Les attaques basées sur l’ingénierie sociale se passent ainsi : d’abord, un attaquant appellera ou enverra un courriel un service d’assistance et se fera passer pour sa cible. Il dira avoir oublié son mot de passe et développera généralement une histoire crédible autour de cela. Il tentera ainsi de convaincre un agent du service client de remplacer l’adresse électronique de la cible par une adresse lui appartenant, avant de demander l’envoi d’un lien de réinitialisation de mot de passe à cette adresse. Ainsi, l’attaquant disposera du compte de la cible.

À quel point êtes-vous exposé aux attaques basées sur l’ingénierie sociale ?

Les attaques basées sur l’ingénierie sociale sont efficaces et ne nécessitent aucune compétence en matière de programmation. La technologie d’usurpation de la VoIP permet à l’attaquant de passer des appels semblant provenir du téléphone de la cible, cette technologie est largement disponible et ne requiert aucune compétence particulière. Ainsi, il n’est pas surprenant de constater qu’elles sont nombreuses et en pleine croissance. En 2017, 76 % des professionnels de la sécurité de l’information ont détecté des attaques basées sur l’ingénierie sociale via téléphone ou courriel, ce dernier moyen de communication étant le premier vecteur. En 2018, ce chiffre a atteint 83 %.

Cet essor des attaques basées sur l’ingénierie sociale et d’hameçonnage s’est accompagné d’une augmentation semblable des incidents de haut profil, avec des victimes comme :

- Blackrock

Le plus grand gestionnaire d’actifs du monde a été victime d’une attaque réalisée par un militant écologiste qui a dupé le Financial Times et CNBC. Le militant a publié un faux communiqué de presse extrêmement convaincant affirmant que la firme se tournait vers un portefeuille écologique, provoquant un bref tumulte. - Cryptomonnaie

Les utilisateurs de portefeuilles numériques d’Ethereum ont été victimes de tentatives d’hameçonnage reposant sur de faux messages d’erreur. Ils prenaient la forme d’un courriel invitant les utilisateurs à installer un correctif. Mais le lien inclus les menait vers une version corrompue du logiciel du portefeuille, permettant aux attaquants de récolter les sommes numériques. - Agences de renseignement

En 2015, un adolescent pirate a appelé l’entreprise de télécommunications américaine Verizon, a trouvé des informations personnelles appartenant à John Brennan, qui était à l’époque directeur de la CIA, et a volé l’accès à son adresse électronique AOL. Cette adresse contenait des informations sensibles, dont des détails concernant la demande d’habilitation de sécurité du directeur. Le pirate a même réussi à avoir un bref échange téléphonique avec Brennan. Il a fallu plus de deux ans pour trouver et arrêter le pirate.

Ces incidents montrent à quel point il est facile de causer des ravages en utilisant les outils les plus simples. Les pirates peuvent voler de l’argent, duper les médias et découvrir les secrets des individus les plus puissants du monde en n’utilisant rien d’autre qu’un téléphone et une adresse électronique.

Se protéger des attaques basées sur l’ingénierie sociale

Il y a deux façons de se protéger des attaques basées sur l’ingénierie sociale.

D’abord, grâce à la technologie. Une solution connue sous le nom de DMARC (Domain-based Message Authentication, Reporting and Conformance) est conçue pour détecter et mettre en quarantaine les faux courriels (dont l’adresse qui apparaît au destinataire n’est pas la véritable adresse émettrice du courriel). Même si cette technologie protège les clients d’une marque en garantissant que leurs courriels ne peuvent être utilisés pour causer des préjudices, son taux d’adoption est très bas, moins de 50 % dans tous les secteurs.

En plus de la technologie, il est possible de mettre en place des politiques, dans ce cas, une formation de sensibilisation à la sécurité. Les administrateurs de sécurité forment les travailleurs en les testant avec des exemples de faux courriels. Le but est de rendre les salariés capables de faire la différence entre un faux courriel et l’article authentique. La sensibilisation à la sécurité est relativement efficace, le taux d’ouverture des courriels d’hameçonnage diminue de 75 % après la formation, mais les attaquants n’ont toujours besoin de ne duper qu’une seule personne pour générer une faille.

En fin de compte, la réduction des risques et une intervention rapide en cas d’incident sont bénéfiques contre les attaques d’hameçonnage et basées sur l’ingénierie sociale. Même si un attaquant déterminé a une grande chance de duper des employés à l’aide de faux courriels ou appels téléphoniques, de bons administrateurs seront capables de détecter les prises de contrôle des comptes lorsqu’elles surviennent. Bien qu’il soit facile pour les attaquants de voler des comptes d’utilisateur, il reste possible de limiter l’ampleur des dégâts qu’ils sont susceptibles de provoquer.