L’équipe de recherche en sécurité de SafetyDetectives, menée par Anurag Sen, a découvert qu’une importante fuite de données émanait du site Internet du journal quotidien français Le Figaro.

Hébergée en France, sur un serveur Elasticsearch appartenant à Poney Telecom, la base de donnée concernée contenait plus de 8 To de données, soit environ 7,4 milliards de fichiers. Au moment de notre enquête, le serveur était actif et permettait un accès à des données personnelles appartenant aux internautes accédant à leurs comptes personnels sur le site Internet du Figaro, et parfois même, à leurs identifiants.

Une fois que nous avons identifié que cette base de données appartenait au Figaro, nous avons contacté l’entreprise et lui avons transmis nos conclusions.

Qui est Le Figaro ?

Le Figaro est le plus vieux journal quotidien de France, il a été fondé en 1826, à Paris. Il affirme également être le quotidien le plus populaire du pays, avec le tirage quotidien le plus élevé de France.

La version en ligne du Figaro fait partie des 50 sites Internet les plus visités de France.

En 2004, Le Figaro a été acheté par le milliardaire Serge Dassault, homme politique et entrepreneur, connu pour son travail dans les domaines de la fabrication des armes et de l’aviation. Depuis son décès, son entreprise, le Groupe industriel Marcel Dassault détient toujours Le Figaro.

Quelles sont les données ayant fuité ?

La base de données du Figaro contenait des journaux API pour ses sites Internet classique et mobile, datant des trois derniers mois. Par exemple, comme notre enquête a débuté à la fin du mois d’avril 2020, les fichiers remontaient jusqu’en février de la même année. Comme la base de données a été élaborée en mars 2019, il est également possible qu’elle ait été exposée bien plus tôt.

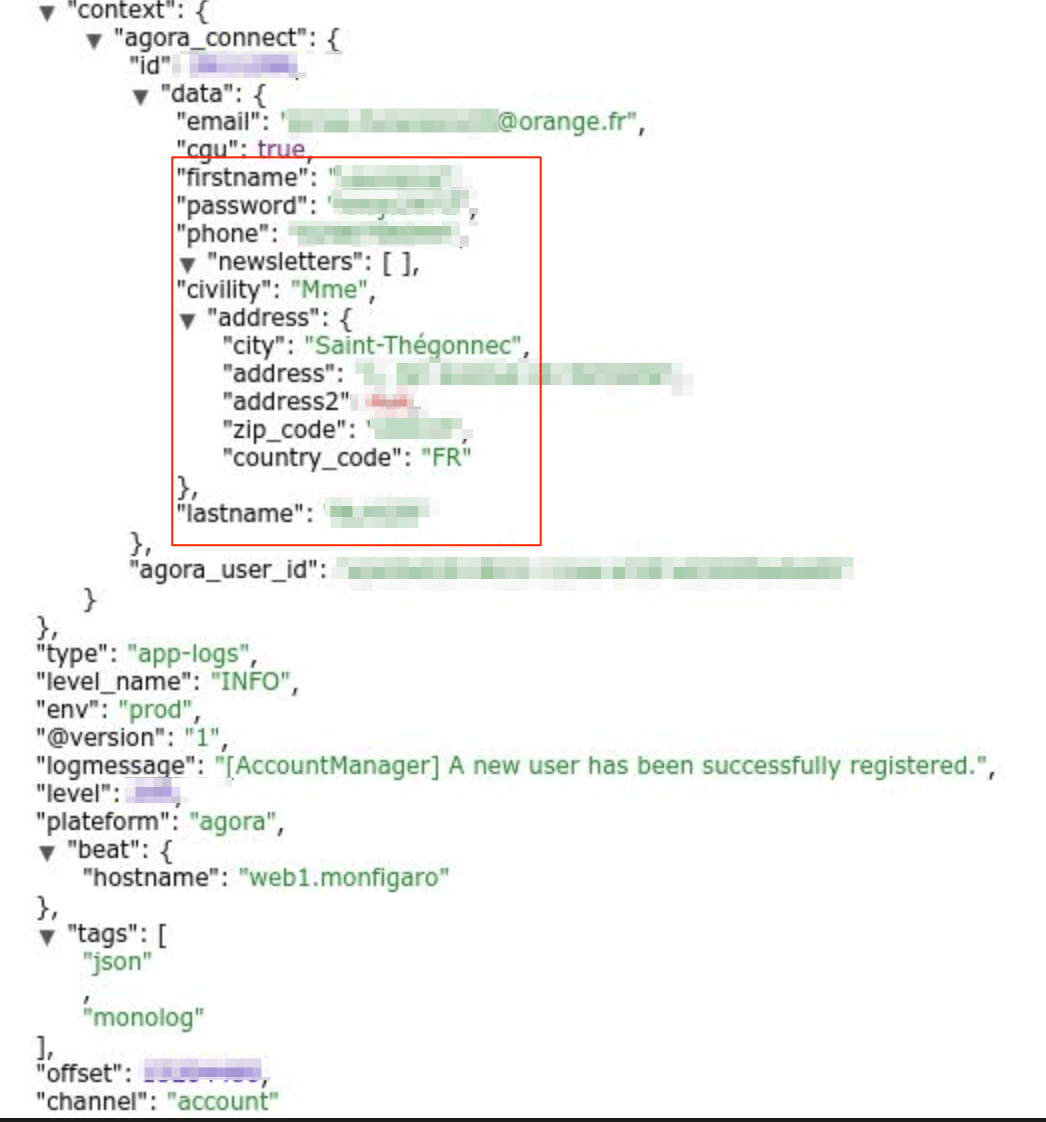

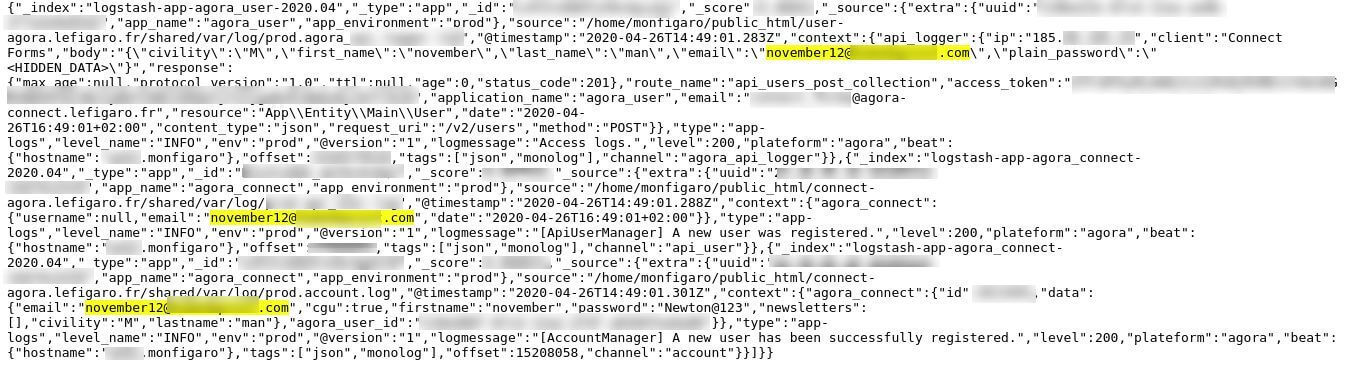

Les journaux API de la base de données contenaient les données des utilisateurs ayant créé un compte d’abonnement sur le site Internet du Figaro entre février et avril 2020, ainsi que les données des utilisateurs préexistants s’étant connectés à leurs comptes pendant cette période.

Dans le cas des nouveaux utilisateurs, les entrées incluaient les identifiants (mot de passe inclus) et des données personnelles. Pour les utilisateurs préexistants, les mots de passe sont restés secrets, mais leurs données personnelles ont également été exposées.

Les données personnelles visibles comprenaient :

- Adresses électroniques

- Noms complets

- Adresses postales

- Les mots de passe des nouveaux utilisateurs, en clair, ainsi que leur empreinte MD5

- Pays de résidence et code postal

- Adresses IP

- Jetons d’accès au serveur interne

Du fait de la structure de ces données, le nombre exact de personnes concernées est incertain. L’examen de la base de données et le calcul précis des données d’utilisateurs uniques dans chacune des catégories de données auraient nécessité plus de temps. Compte tenu de la gravité de la fuite de données, nous avons décidé qu’il valait mieux contacter Le Figaro rapidement plutôt que de passer plus de temps à enquêter.

Nous estimons cependant qu’au moins 42 000 nouveaux utilisateurs se sont inscrits sur le site Internet du Figaro entre février et avril 2020, et qu’ils ont tous été touchés par cette fuite.

Certaines des données personnelles exposées appartenaient également aux journalistes et salariés du Figaro, cela comprend notamment leurs adresses électroniques et, dans certains cas, leurs noms complets.

Informations supplémentaires concernant le serveur

La base de données compromise contenait également de nombreux journaux techniques exposant les serveurs « back end » du Figaro et potentiellement davantage de données sensibles pouvant être précieuses aux yeux de pirates souhaitant compromettre l’infrastructure de données de l’entreprise.

Cela comprend :

- Erreurs de requête SQL

- Trafic entre les différents serveurs

- Protocoles de communication

- Accès potentiel aux comptes administrateurs

De nombreux indices semblent lier la fuite au système AGORA, sans doute utilisé comme CRM par l’entreprise.

Enfin, et plus inquiétant, la base de données a été totalement exposée au public, sans qu’un mot de passe ne soit requis pour y accéder. Toute personne connaissant l’adresse IP de la base de données pouvait y accéder.

Comment avons-nous confirmé que Le Figaro était bien à l’origine de la fuite des données

Notre équipe de recherche a déterminé qu’il s’agissait de la base de données du Figaro, mais en raison de préoccupations liées au serveur qui l’hébergeait, nous devions bien confirmer que l’entreprise en était la propriétaire.

Nous souhaitions vérifier que le serveur appartenait au Figaro et que les données n’avaient pas été dérobées et placées là par un pirate.

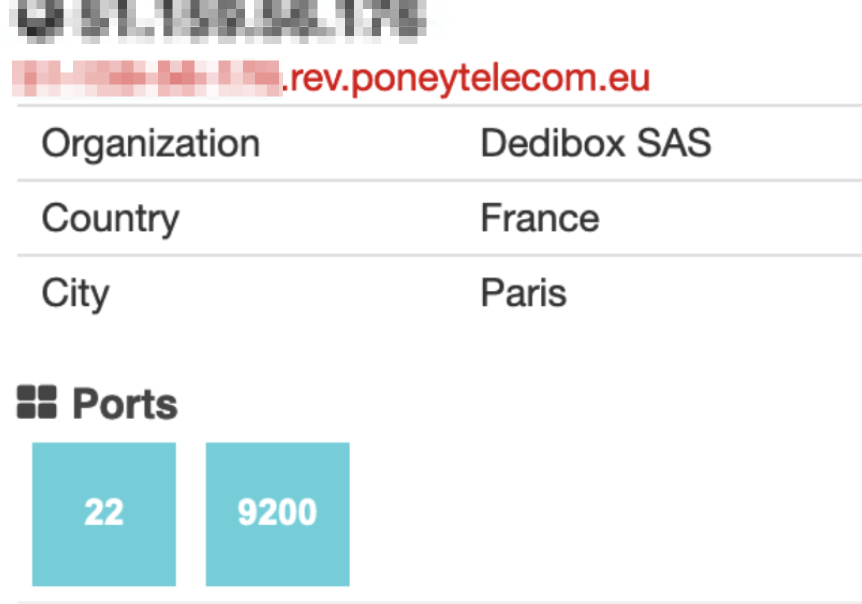

La base de données exposée était hébergée par une entreprise baptisée Dedibox (appartenant à une société informatique plus grande, Online SAS), sur des serveurs appartenant à une autre société, Poney Telecom.

Toutefois, la plupart des serveurs en ligne du Figaro utilisent des services d’hébergement plus connus et adoptant une approche plus axée sur la sécurité, comme Akamai.

Poney Telecom a également la réputation d’avoir des pratiques douteuses et contraires à l’éthique en matière d’hébergement, et des problèmes de sécurité, et cette société est connue pour les nombreuses attaques en ligne semblant provenir de son réseau de serveurs.

Pour ces raisons, nous avions besoin de confirmer toutes les informations concernant la fuite et le propriétaire de la base de données, avant de poursuivre notre enquête. Cela nous a pris quelques jours.

Plusieurs éléments au sein de la base de données touchée indiquaient un lien avec Le Figaro, comme :

1. Plusieurs indices présentaient la mention « Le Figaro » d’une manière ou d’une autre (par ex. logstash-app-articles.lefigaro.fr).

2. La plupart des données comprenaient des liens explicites vers le « back end » du Figaro, ainsi que vers des ressources et des sous-domaines liés à l’entreprise.

3. Communication entre des serveurs dont les hôtes semblaient tous être des sous-domaines de « lefigaro.fr ».

4. Le nom de l’hôte du serveur touché incluait la mention « poneytelecom.eu » et était hébergé par Dedibox. Un autre serveur de la même grappe Elasticsearch a été exposé, il était hébergé par la même société et avait un nom d’hôte similaire. Ce serveur était un serveur de secours avec un certificat HTTPS pour les sous-domaines « dev.lefigaro.fr », ce qui confirmait une nouvelle fois que le propriétaire de la grappe de serveurs était Le Figaro.

Pour confirmer nos soupçons, nous avons créé un compte utilisateur de test sur le site Internet du Figaro pour voir ce qu’il en était. Lorsque notre compte utilisateur est apparu dans la base de données exposée, nous avions la confirmation que Le Figaro en était bien le propriétaire.

Une fois que nous avions confirmé que Le Figaro était le propriétaire de la base de données, nous l’avons contacté et lui avons transmis nos observations.

Impact de la fuite de données

Vol d’identité et fraude

Les données personnelles exposées peuvent être utilisées par des pirates pour usurper l’identité et mener différentes formes de fraude contre ceux dont les données ont fuité. En combinant l’adresse électronique, les données personnelles et d’autres détails appartenant à un utilisateur, des pirates auront amplement la possibilité de commettre des fraudes financières, fiscales, à l’assurance, et bien d’autres.

Utilisation du serveur pour cibler des comptes sur d’autres plateformes

Les mots de passe exposés en clair dans le système, ainsi que les empreintes MD5 des mots de passe, posent problème.

Les adresses électroniques provenaient de nombreux fournisseurs de messagerie et de comptes cloud, dont Orange, Hotmail, Gmail et iCloud. Beaucoup de ces entrées contenaient un mot de passe utilisateur. Comme de nombreuses personnes utilisent le même mot de passe pour plusieurs comptes en ligne privés, des pirates pourraient utiliser les mêmes identifiants pour accéder à d’innombrables comptes sur plusieurs plateformes et sites Internet.

Par ailleurs, même si certains des mots de passe ont été « floutés » par l’ajout de données aléatoires et d’empreintes MD5, cette méthode peut être rapidement contournée, car le MD5 n’est plus considéré comme un protocole très sûr.

Des pirates accédant à une base de données comme celle du Figaro peuvent essayer des milliards de mots de passe par seconde, et ce simultanément sur plusieurs plateformes. Il ne leur faudrait pas longtemps pour exploiter les données personnelles exposées afin d’accéder aux comptes de messagerie et cloud privés, et pour mettre en œuvre des tentatives de fraude.

Hameçonnage et courriels malveillants

Les pirates pourraient utiliser les adresses électroniques exposées et les autres données personnelles pour créer des campagnes d’hameçonnage très efficaces.

De tels courriels peuvent encourager les victimes à fournir des données privées et financières à des cybercriminels. Ils peuvent également inviter les destinataires à cliquer sur un lien infectant leurs appareils avec un logiciel malveillant, comme un logiciel-espion, un rançongiciel et un programme malveillant.

Comme la base de données contenait également des courriels de bienvenue envoyés à de nouveaux utilisateurs, des pirates ont facilement pu copier ces modèles pour créer des courriels frauduleux incroyablement convaincants.

Les données personnelles des salariés du Figaro, également exposées dans la base de données, pourraient également être utilisées dans des campagnes d’hameçonnage contre l’entreprise elle-même. Si un salarié était amené à cliquer sur un lien contenant un programme malveillant, cela pourrait mettre en péril toute l’entreprise.

Autres attaques visant le système et ses utilisateurs

La base de données exposée représentait un atout exceptionnel pour quiconque tentant d’attaquer les systèmes « back end » du Figaro. Elle pourrait être utilisée dans d’autres cyberattaques visant l’entreprise ou pour révéler d’autres failles dans son système, ce qui pourrait mettre l’entreprise comme ses utilisateurs en danger.

Sécurité des journalistes du Figaro

La fuite a également compromis la vie privée et la sécurité des journalistes du Figaro, en exposant leurs adresses électroniques au public. De telles informations peuvent être utilisées pour menacer et harceler des journalistes, découvrir des informations sur leurs vies privées et les dévoiler sur les réseaux sociaux, les exposant à des dangers bien plus graves.

La prévention des fuites de données

Comment pouvez-vous prévenir la fuite de vos informations personnelles et être sûr de ne pas être victime d’attaques si celles-ci sont divulguées ?

- Méfiez-vous des informations que vous confiez et à qui vous les confiez.

- Vérifiez que le site Internet que vous consultez est sûr (regardez si l’adresse commence par HTTPS et/ou si un cadenas fermé sans avertissement est situé à côté de la barre d’adresse).

- Ne transmettez que des informations dont vous êtes sûr qu’elles ne peuvent pas être utilisées contre vous (évitez les numéros d’identification gouvernementaux, préférences personnelles qui peuvent vous causer du tort si elles sont rendues publiques, etc.).

- Créez des mots de passe sûrs en mêlant lettres, chiffres et symboles.

- Ne cliquez pas sur les liens présents dans des courriels, sauf si vous êtes certain que l’expéditeur est bien authentique.

- Vérifiez minutieusement tous les comptes de réseaux sociaux (même ceux que vous n’utilisez plus) pour vous assurer que vos publications et vos informations personnelles sont seulement visibles par des personnes en qui vous avez confiance.

- Évitez d’utiliser des informations de carte de crédit et de renseigner des mots de passe lorsque vous êtes connectés à des réseaux WiFi non sécurisés.

- Apprenez-en davantage sur le cybercrime, les meilleurs conseils pour éviter les attaques d’hameçonnage et les rançongiciels.

À propos de nous

SafetyDetectives.com est le plus grand site Internet d’évaluations d’antivirus du monde. Le laboratoire de recherche de SafetyDetectives est un service gratuit qui vise à aider la communauté en ligne à se protéger contre les cybermenaces, tout en sensibilisant les organisations sur la façon dont elles peuvent protéger les données de leurs utilisateurs.

Publié le : 30 avril 2020